Ante el intento de “hackeo” al sistema subsidiario Pytyvõ, establecido por el Gobierno para asistir a las familias más vulnerables, el comisario Diosnel Alarcón, jefe de Delitos Informáticos de la Policía Nacional, garantizó que los beneficiarios no se verán afectados en cuanto al cobro de la asistencia, teniendo en cuenta que la estafa no fue concretada.

Los detenidos intentaron robar el dinero de 7.000 beneficiarios. Explicó que las investigaciones continuarán y se centrarán en cómo se obtuvo el código de validación para concretar las operaciones y también ir descartando la cantidad de funcionarios públicos que pudiesen estar involucrados en el intento de robo. Alarcón dijo que los detenidos intentaron desviar a una sola cuenta bancaria el dinero de al menos 7.000 subsidios, pero que mediante los errores cometidos solo concretaron hacerlo con 700.

“Los beneficiarios no sabrán si le quitaron o no el dinero, ellos no lo sabrán porque no les afecta. La persona beneficiaria cobrará el subsidio porque el dinero se recuperó y el pago será normal porque se pudo detectar realmente a tiempo y se pudo regresar toda esa operación a tiempo. Acá no existe una pérdida del dinero del Estado; es decir, el beneficiario no se verá afectado al decir que le sacaron la plata. Esto fue un intento masivo y de hecho, de forma preliminar tenemos que han intentado robar a 7.000 beneficiarios, de los cuales solo tuvieron éxito con 700 beneficiarios”, mencionó.

Alarcón detalló también que uno de los hechos llamativos en el intento de robo al Estado, por los actuales detenidos Gregor Gustavo Brítez Cabral y Carlos Gustavo Chumpitaz Palomino, es que operaron durante la noche y durante los procesos se registraron varios errores. Se tienen informaciones que realizaron 700 transacciones en un solo día para quedarse con un total de G. 350 millones.

“Llamó la atención que estuvieran operando en horas de la noche, habían muchos errores en el intento y dentro de esto habrían operaciones que estaban pasando. Esto se inició entre la media noche y la madrugada, y lo vamos a poder precisar una vez que nosotros hagamos todas las pericias. Fue en una sola noche y durante todo ese momento nosotros empezamos a trabajar para poder identificar a las personas, porque existe una trazabilidad que se puede hacer, en lo referente a quién es el dueño del post, el comercio, los beneficiarios, a qué cuenta bancaria están beneficiadas. Porque en el momento que yo cobro con mi cédula, eso tiene que relacionarse a una cuenta bancaria y el dinero va allí. De hecho identificamos a las personas de esta manera”, mencionó Alarcón.

“Código de validación”

“El dinero que se depositó no pudieron retirar previamente porque todo se hizo a la noche y para la mañana ese dinero ya estaba bloqueado, se podría decir que se hizo una reversión de la operación, ya que ellos no pudieron irse hasta el banco para retirar el dinero. Los beneficiarios al programa son públicos. Yo puedo acceder a la cantidad de personas con sus datos, sus números de cédula están a puertas abiertas, ahora el código de validación de cómo ellos consiguieron, en eso estamos ahora. En la parte trasera de las cédulas hay varios códigos, es como una tarjeta de débito, yo necesito para validar una compra los 3 últimos dígitos de la tarjeta. Estamos viendo de qué manera se pudo haber vulnerado o filtrado el código”, dijo.

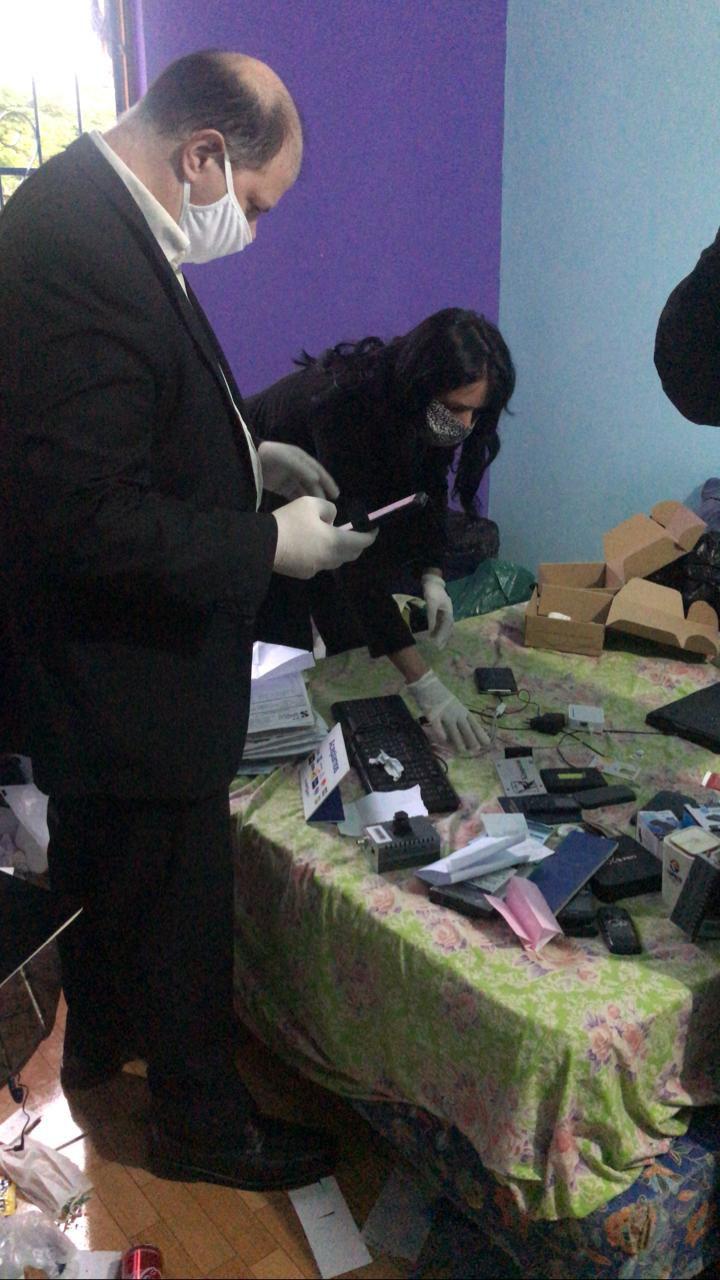

Por otra parte, manifestó que deberán ir descartando la manera en que los delincuentes obtuvieron el código de validación mediante los teléfonos y equipos informáticos que fueron incautados ayer durante el allanamiento a una vivienda de Capiatá.

“Nosotros tenemos que ir descartando quienes manejaron la información, si dentro de la institución policial, identificaciones fue quién proveyó la lista de los beneficiarios a Hacienda, en esta institución quién recibió, quienes son las personas que manejaron esta lista, esta lista se pasó a las empresas privadas, entonces se debe hacer toda esa cadena para ir descartando de cómo se pudo haber filtrado y esto se puede hacer con el tema de la tecnología. Nos dará muchas pistas el equipo informático incautado en el allanamiento, los teléfonos de estas personas detenidas. Seguro cuando se hagan las pericias nos darán las suficientes pistas para poder realmente decir que estas personas obtuvieron así el listado”, afirmó.

Fuente: La Nacion